私のマシンで悪質なものを試みると、

ryan@debian:~$ sudo EAT_ALL_THE_COOKIES_BEFORE_DINNER

[sudo] password for ryan:

ryan is not in the sudoers file. This incident will be reported.

このインシデントはどこに報告され、どのようにして悪意のあるコマンドのログを取得できますか?

私のマシンで悪質なものを試みると、

ryan@debian:~$ sudo EAT_ALL_THE_COOKIES_BEFORE_DINNER

[sudo] password for ryan:

ryan is not in the sudoers file. This incident will be reported.

このインシデントはどこに報告され、どのようにして悪意のあるコマンドのログを取得できますか?

回答:

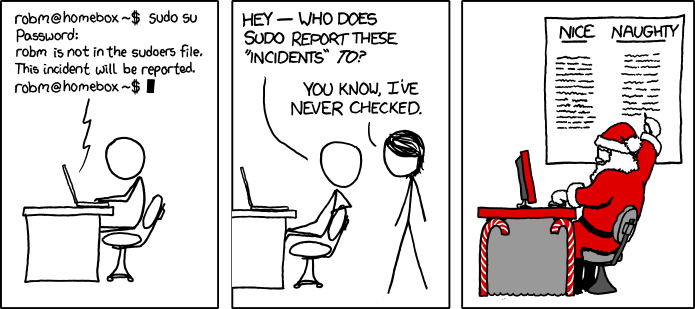

気にしないで、私はxkcdの alt-textで答えを見つけました:

root私の場合ryanはユーザー名に置き換えてください。ログは次のように見つかります。

cat /var/spool/mail/ryan

/var/spool/mailsystemd(私の場合、Archlinux)を使用するディストリビューションには何もありません。この場合、journalctlコマンドを使用してジャーナルでそのレポートを見つけることができます。(@shellter-クローズドトピックのため-同意しない-別の有効な回答ではなく、コメントを投稿する必要がありました)

journalctlコマンドはsudo journalctl /bin/sudoです。

/var/log/auth.log

cat /var/log/auth.log | grep sudoers。

root転送セットがなければそれはありませんか?重要なのは、電子メールが管理者に送信されることです。また、転送が設定されたら、スプールファイルをcatできますが、mail、nailなど、ローカルスプールからの読み取りをサポートするメールクライアントを使用することもできます(通常、これは通常、おそらくWindowsの世界から「インポートされた」GUIクライアントを除いて)。